|

|

@@ -1,3 +1,4 @@

|

|

|

+<!-- .slide: data-background="img/internet.jpg" -->

|

|

|

## Navigazione nell'Internet

|

|

|

--

|

|

|

Finora non abbiamo parlato dei pericoli della rete,

|

|

|

@@ -16,33 +17,31 @@ notes:

|

|

|

i dispositivi wifi broadcastano i MAC ai router se non impostati per non farlo (esempio metro di londra)

|

|

|

https://tfl.gov.uk/corporate/publications-and-reports/wifi-data-collection

|

|

|

--

|

|

|

-## E una volta connesso?

|

|

|

- - Il browser, quale usare? (vedi software libero)

|

|

|

- - E sul telefono?

|

|

|

---

|

|

|

-## Buoni comportamenti sul web

|

|

|

+## Buone pratiche

|

|

|

+

|

|

|

- Controlla la barra di navigazione (https? il sito è giusto?)

|

|

|

- Sui link sospetti, controlla prima di cliccarci sopra

|

|

|

- - Cambiare motore di ricerca di default (usate duckduckgo)

|

|

|

+ - Cambiare motore di ricerca di default (usate [duckduckgo](https://duckduckgo.com))

|

|

|

- Salvare le password? (meglio di no)

|

|

|

- - Usate Tor Browser

|

|

|

- Usate i Feed/RSS

|

|

|

- - Usate profili differenti o containers

|

|

|

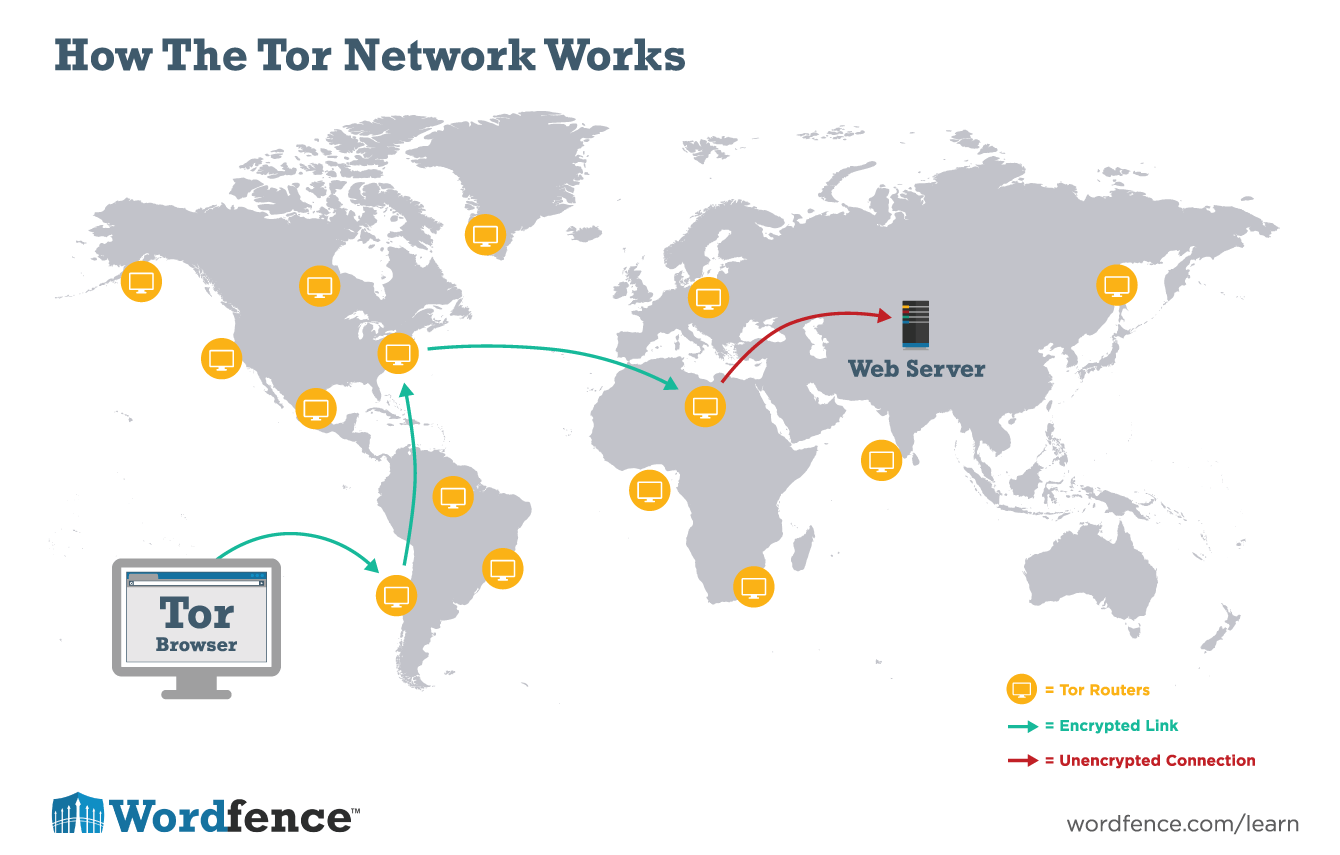

+ - Usate [Tor Browser](https://www.torproject.org/download/download-easy.html.en)

|

|

|

+ - Usate profili differenti o containers per non condividere cookie

|

|

|

+ - Gli allegati delle mail sono un classico vettore di malware, occhio

|

|

|

--

|

|

|

-## Estensioni

|

|

|

- - duckduckgo privacy essentials

|

|

|

- - disconnect

|

|

|

- - ublock/adblock plus

|

|

|

- - decentraleyes

|

|

|

- - facebook container / multi-account containers

|

|

|

+## Estensioni utili

|

|

|

+ - [duckduckgo privacy essentials](https://chrome.google.com/webstore/detail/duckduckgo-privacy-essent/bkdgflcldnnnapblkhphbgpggdiikppg)

|

|

|

+ - ublock/[adblock plus](https://adblockplus.org/)

|

|

|

+ - [disconnect](https://addons.mozilla.org/en-US/firefox/addon/disconnect/)

|

|

|

+ - [facebook container](https://addons.mozilla.org/en-US/firefox/addon/facebook-container/)

|

|

|

+ - [decentraleyes](https://addons.mozilla.org/en-US/firefox/addon/decentraleyes/)

|

|

|

+ - [multi-account containers](https://addons.mozilla.org/en-US/firefox/addon/multi-account-containers/)

|

|

|

+ - [adnauseam](https://adnauseam.io/)

|

|

|

--

|

|

|

-### Navigazione anonima/incognito

|

|

|

-Non c'entra niente con l'anonimato, al massimo protegge dagli attacchi di

|

|

|

-vostra madre che vi guarda la cronologia mentre andate in bagno.

|

|

|

-

|

|

|

-E' una modalità di navigazione che, contrariamente a quanto avviene normalmente,

|

|

|

-non tiene conto della vostra sessione di navigazione:

|

|

|

+### Navigazione in incognito

|

|

|

+Non c'entra niente con l'anonimato, vi protegge dagli attacchi del

|

|

|

+vostro coinquilino che vi guarda la cronologia mentre andate in bagno.

|

|

|

|

|

|

+E' una modalità di navigazione che, contrariamente a quanto avviene normalmente:

|

|

|

- non salva la cronologia

|

|

|

- i file scaricati non vengono mostrati nei download

|

|

|

- niente cache

|